مُلخص الدراسة

تُعتبر الهندسة الاجتماعية الطريقة الأسرع والأقوى لكسب معلومات ذات قيمة كبيرة عن الأشخاص بشكل عام، حيث يقوم المُهاجم باستخدام المعلومات القليلة التي يملكها ليكسب ثقة ضحيته، و بواسطة هذه الثقة ينتهي الأمر بالضحية أن يقدم للمُهاجم معلومات حساسة يستطيع من خلالها اكتشاف خصائص النظام.

وهناك أساليب يمكن أن يتم إيقاع الضحايا بها، مثل الهاتف. حيث أكثر الهجمات الهندسة الاجتماعية تقع عن طريق الهاتف، وحتى يتمكن الفرد من حماية نفسه من الاختراق عليه أن لا يُشارك جُزافاً في أية معلومات، وأن يعرف الأشخاص الذين يتعامل معهم رقميا.

Abstract

Social engineering is the fastest and most powerful way to gain valuable information from people in General where the attacker using information owned by the few to win the confidence of his victim and by this trust over the victim to submit an attacker sensitive information can Discovery System Properties. There are methods of victimization can be like a phone where more social engineering attacks by phone, etc., so to protect itself from hack to not share randomly in any information, also know the people who deal with them digitally.

مُقدمة الدراسة وأهميتها

لقد أصبح العالم الرقمي عالما واسعا يتسع لكافة البشر أينما كانوا ومهما كانوا، فلم تعد الثورة الاتصالات حكراً على أحد بل تعدت في حدودها من لديه معرفة بها أو من هو بدون معرفة بها. فحينما نسمع بجريمة ما أو سرقة فإننا ننظر إلى صورة الكم الهائل من الكسر والتخريب والضرر المادي و البشري الذي لم يعد من السهل رؤيته اليوم وخاصة في العالم المُرتبط بتقنية المعلومات، وثورة الاتصالت والتحول الى الرقمية.

لقد أصبح العالم اليوم هو العالم الذي تكون فيه المعلومة المحورَ الأهم، وحمايتها هي القضية العظمى. لهذا اصبحنا نجد كثيرا من البرامج والتقنيات والأقفال المادية والتقنية وكما كبيرا من الأمن البشري يُحيط بالشركات، لتحقيق الأمن المعلوماتي لها. ولكنها بالرغم من كل ذلك مازالت غير آمنه، ومازال ذاك الأمنُ المُحيط بها وهما وبإمكانهم اجتيازه في أي وقت وزمن.

واليوم، ومع انتشار الشبكات الاجتماعية واختلاف أنماطها من مُحادثات سواء كانت كتابية، أو صوتية أو فيديو، أو بث مباشر وغيرها الكثير، والتي تهدف إلى اقتحام الخصوصية وسحب أكبر قدر من المعلومات، والتي قد يعتبرها البعض أمراً غير مُهم، ظهر شكل جديد من الاختراق يُعرف باسم الهندسة الاجتماعية social engineering والتي لا تعتمد على دراسة أو أساسيات برمجية أو أكاديمية لمفاهيم الاختراق الإلكتروني، لكنها تحتاج إلى مهارة وفن لاختراق عقول البشر وجمع أكبر قدر من المعلومات عن الضحايا من أجل أغراض لا أخلاقية مثل: السرقة أو التشهير أو نشر الرذائل. والركيزة التي انطلقت منها هي اختراق الحلقة الأضعف في سلسلة أمن المعلومات، ألا وهي العنصر البشري.

ولإتمام عملية البرمجة الذهنية اعتمدت الهندسة الاجتماعية على التعامل مع الغرائز البشرية التي تُعتبر ثغرات موجودة في الطبيعة الإنسانية، مثل الخوف والثقة والطمع والرغبة في المُساعدة والانجذاب للأشخاص المُشابهين، باستعمال أساليب مُختلفة أهمها الإنترنت، والمُتمثل بالرسائل الإلكترونية أو الشبكات الاجتماعية أو المواقع المُزيفة أو الخداع من خلال اتباع كثير من الطرق التي يستخدمها بعض المُغرضين أو الباحثين عن التغرير بالبشر أينما كانوا (Phishing) ، وهي كلها أمور أصبح الوصول إليها سهلا.

الهندسة الاجتماعية إذن مصطلح واسع النطاق لمجموعة واسعة من التقنيات المُستخدمة من قبل المُهاجمين الإجرامية التي تستغل العنصر البشري.

مُشكلة الدراسة

لقد زاد تعقيد العالم اليوم وأصبح أصغر مما نتوقع في عملية الاتصال والتواصل والتأثير، فقد تعددت الوسائل التي يُمكن لأي فرد في هذا العالم استخدامها بُغية الوصول إلى ما يُريد وما يصبو إليه، فأخذ كل فرد في هذا الكون يسعى لاستخدم وسائل اتصال سهلة وطيعة، لا ينتابها التعقيد، بل أدت إلى تعقيد العلاقات الاجتماعية وأخذت تطغو عليها السلبية، في الاتصال والتفكير جراء ما يجري بين مُستخدمي الوسائل الرقمية التي اجتاحت العالم أجمع، و التي لم تتوقف عند حد مُعين بل أخذت باختراق عقول البشر بكل ما أوتيت من قوة وتكنولوجيا في التعقيد، فتحول استخدامها من التأثير الإيجابي إلى التأثير سلبا على الأفراد والجماعات والمُجتمع بشكل عام. ومن هنا أخذت تظهر ما يُسمى بالهندسة الاجتماعية التي أذهلت العقول البشرية وزادت من عمليات التفكير من أجل الوصول إلى المُبتغى، ومنه السؤال الذي يطرح نفسه هنا: ما هي الهندسة الاجتماعية ؟ وما هو دورها في اختراق عقول البشر وتحويل اتجاهاتهم للقبول بكل ما يتم نشره؟

أهمية الدراسة

تُعتبر هذا الدراسة من الدراسات التي تُلقي الضوء ولأول مرة على ماهية الهندسة الاجتماعية ، و دورها في اختراق العقول البشرية، والتي سُتظهر كيفية التصدي لعملية التغول على عقول البشر واختراقها.

الهدف من الدراسة

تهدف هذه الدراسة إلى ما يلي:

- بيان ماهي الهندسة الاجتماعية .

- بيان دور الهندسة الاجتماعية في اختراق عقول البشر.

- بيان كيف يتجنب البشر تأثيرات هذه الهندسة على عقولهم واتجاهاتهم.

المحور الأول- ما هي الهندسة الاجتماعية وكيف تعمل

أولاً- الهندسة الاجتماعية

استعرضت بعض الدراسات والأبحاث موضوع الهندسة الاجتماعية كعلم يتعرض إلى بيان كيفية تأثيره على عقول البشر وتغير بعض المفاهيم لديهم والتغرير بهم من خلال استخدام أدوات ووسائل عدة.

و تم تعريفها من قبل البعض تعريفا اجتماعياً وتعريفاً أمنياً كالتالي:

– اجتماعياً :

تُعرف الهندسة الاجتماعية اجتماعياً على أنها التأثير على مُجمل السلوك الاجتماعي، ونمط الحياة والتفكير للمُجتمع برمته، حيث يسعى المُهندس الاجتماعي في هذه الحالة إلى تغيير سلوك الأفراد وطريقة تصرفهم، وأسلوب تفكيرهم، من اجل الوصول إلى الهدف الذي يرنو إليه، من خلال استخدام المعرفة المُكتسبة، والمعلومات التي يتم جمعها خلال أساليب الهندسة الاجتماعية مثل تواريخ ميلاد مؤسسي المؤسسة، أو المُناسبات التي يتم نشرها وتدوالها من قبل الأفراد الذين يستخدمون وسائل التواصل الاجتماعي، بالإضافة إلى هجمات مثل تخمين كلمة المرور لتحقيق غرض مُحدد ومُسبق.

وتعتمد جهود الهندسة الاجتماعية في هذه الحالة على الأساليب العلمية المُتعارف عليها في تجميع البيانات، وتحليلها، والوصول الى إستنتاجات مُحددة والخروج بتوصيات واضحة قابلة للتنفيذ والتطبيق العلمي. ( الاتحاد ، 2013)

-أمنيا :

يُشير مُصطلح الهندسة الاجتماعية أمنياً إلى التأثير على الآخرين، والتلاعب بهم لغرض دفعهم للكشف عن معلومات شخصية، ومثل هذا الاستخدام للهندسة الاجتماعية يندرج تحت ما يعرف بخدعة أو حيلة الثقة، بمعنى اكتساب ثقة الطرف الآخر، ثم خداعه والتحايل عليه، للحصول على بيانات مهمة للنصب عليه، أو لغرض اختراق أجهزة الكمبيوتر الشخصية، أو المهنية المُستخدمة في جهات العمل. ( https://socialsystemengineering.wordpress.com )

و الهندسة الاجتماعية هي: فن الوصول إلى المباني أو الأنظمة، أو البيانات عن طريق استغلال علم النفس البشري بدلاً من اختراق أو استخدام تقنيات القرصنة التقنية. (Hulme,2017 & Goodchild )

و الهندسة الاجتماعية تُعرف أيضا باسم القرصنة البشرية، وهو فن خداع العاملين والمُستهلكين للكشف عن بيانات الاعتماد الخاصة بهم، ومن ثم استخدامها للوصول إلى الشبكات أو الحسابات.

تصعب حماية الأنظمة من المُتسللين وعمليات قرصنة (هاكر) ، وعلى ما يبدو أنه يُمكن بسهولة اختراق الناس اي كان مكانهم، مما يجعلهم ووظائف وسائل الإعلام الاجتماعية أهدافا معرضة للخطر). (من خلال مواقع الويب أو بالنقر على الروابط الضارة أو تحميل وتثبيت التطبيقات الخبيثة). ( Conteh &. Schmick,2016)

والهندسة الاجتماعية هي فن استخراج معلومات سرية عن طريق التلاعب النفسي، وهي هجوم استراتيجي يعتمد على التفاعل البشري، ونظام احتيال معقد، وخداع الأفراد في إعطاء المعلومات الخاصة بهم ككلمة المرور. ويفضل المُجرمون استغلال ثقة الناس بدلاً من التكنولوجيا، حيث أنه من الأسهل استغلال البشر للميل الطبيعي إلى الثقة، مما يؤدي إلى نقص الوعي لمثل هذه الجرائم، ناهيك عن أن الهندسة الاجتماعية تم التغاضي عنها ولا تُعامل على أنها تشكل تهديدا كبير. ( Jain& others,2016 )

أما المُهندس الاجتماعي فإنه يعيش بقدرته على التعامل مع الناس في القيام بالأشياء التي تُساعده على تحقيق هدفه، ولكن النجاح في هذا الأمر يتطلب غالباً قدرا كبيرا من المعرفة والمهارة في التعامل مع أنظمة الكمبيوتر وشبكات الهاتف، لذلك فإن المهندس الاجتماعي قادر على الاستفادة من الناس للحصول على المعلومات باستخدام التكنولوجيا أو بدونها. (MITNICK &. Simon,2015)

ثانياً- كيف تعمل الهندسة الاجتماعية

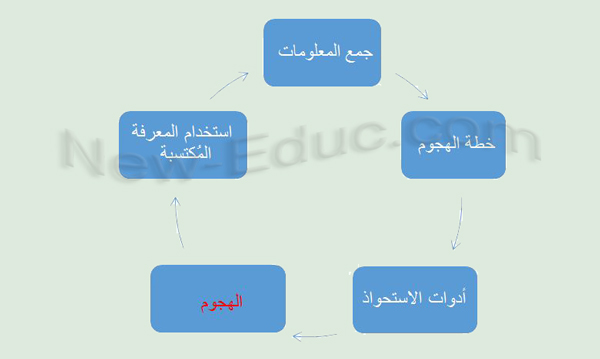

يقوم عمل الهندسة الاجتماعية على ما يلي: (Kontio,2016 )

- جمع المعلومات : وهذه هي المرحلة الأولى، من أجل الحصول على معلومات أكثر عن الضحية المقصودة، ويتم جمع المعلومات من مواقع الشركة، ومنشورات أخرى وأحيانًا عن طريق التحدث إلى مُستخدمي النظام المُستهدف، (التواصل معهم).

- خطة الهجوم: يحدد المهاجمون كيفية تنفيذ الهجوم، وما هي الأدوات والوسائل التي يمكن استخدامها في الهجوم.

- أدوات الاستحواذ : تتضمن برامج الكمبيوتر التي سيستخدمها المُهاجم عند بدء الهجوم.

- الهجوم : استغلال نقاط الضعف في النظام المُستهدف، أو الأفراد.

- استخدام المعرفة المُكستبة : وذلك من خلال المعلومات التي تم تحصيلها من الأفراد أو المؤسسات.

ثالثاً- أقسام الهندسة الاجتماعية

تُصنف الهندسة الاجتماعية إلى صنفين: (http://www.lahaonline.com/articles/view/43954.htm)

1- الهندسة القائمة على أساس بشري أو إنساني.

2- الهندسة القائمة على أساس تقني: وهي البرامج والتقنيات التي تُساعد الأشخاص الذين يسعون للحصول على المعلومات وبث الإشاعات للوصول إلى المعلومة التي يريدون استغلالها ومن أمثلة ذلك:

– الاحتيال الإلكتروني (phishing)

الاحتيال الالكتروني: هو محاولة الحصول على معلومات حساسة، مثل أسماء المُستخدمين وكلمات المرور وتفاصيل بطاقة الائتمان باستخدام البريد الإلكتروني، ومواقع البيع بالمزاد أو غير ذلك…

– الاحتيال الصوتي (Vising)

يعتمد هذا النوع على برنامج ((war Dialler وهو برنامج يقوم بالاتصال بالعديد من أرقام الهواتف المُختلفة في المنطقة، وبعد الاتصال يقوم الهاكر بانتظار ضحاياه، ويبدأ الخطر من لحظة رفع السماعة والإجابة على الرسالة الآلية التي تخبره أن بطاقته الائتمانية تخضع للسرقة وعمليات احتيالية وطلب رقم البطاقة، وبعض البيانات السرية وحينها يحصل الهاكر على ما يريد.

– الرسائل الاقتحامية المُزعجة (Spam)

يُعتبر استخدام الرسائل الاقتحامية الأسلوب الأكثر شيوعاً، حيث يتم إرسال نفس البريد الإلكتروني لملايين المُستخدمين مع طلب لتعبئة التفاصيل الشخصية، ويتم استخدام هذه التفاصيل من المُحتالين لأنشطتهم غير المشروعة، ومعظم الرسائل تأتي بمُذكرة عاجلة ويُطلب من المُستخدم إدخال بيانات الاعتماد لتحديث معلومات الحساب أو تغيير التفاصيل أو التحقق من الحسابات. وفي بعض الأحيان، قد يطلبوا تعبئة نموذج للوصول إلى خدمة جديدة من خلال رابط يتم توفيره في البريد الإلكتروني. ( https://www.knowbe4.com/phishing )

– برامج مُهمة

وهي ما نشهده في بعض المواقع من روابط تحميل برامج، ولكنها تكون مدعومة بكلمات إقناعية عن أهمية ذلك البرنامج المُهكر للجهاز والسارق للمعلومات الحساسة.

رابعاً : لماذا يلجأ مُعظم الهاكر لاستخدام الهندسة الاجتماعية

يقوم الهاكز باستخدام الهندسة الاجتماعية لعدة أسباب منها: ( خنين 2013)

– سهولة الإعداد والتنفيذ

لقد أصبح من الصعب اختراق النظام واكتشاف ثغراته، وخاصة إذا كان ذلك النظام محميا من قبل أصحابه، إلا أن كل تلك المصاعب تزول إن وجدت شخصا يوصلك لها. وعلاوة على ذلك فإن الهندسة الاجتماعية لا تتطلب كثيرا من الهاكر سوى أن يتحلى بالود وحسن الأسلوب والثقة والتحليل الجيد للضحية؛ ليسهل عليه إقناعها، وهو أمر لا يحتاج إلى تعليم أو تدريب.

– قله الحماية والوعي لها

تهتم كثير من الشركات وتحرص على الحماية المادية للشركة، سواء ما يتعلق بالأقفال والأمن البشري وتدريب موظفيها، وفي المقابل ربما تجهل كثيراً عن الحماية من الهندسة الاجتماعية، فتعتقد مُعظم الشركات أن الأمن مسؤولية القسم الخاص بها، ولكنها في الحقيقة على كل موظف مسؤولية حماية نفسه وحماية المؤسسة، فالمعلومات التي تبدو صغيرة وغير مهمة، قد تكون نقطة هجوم الهاكر ومفتاحه الرئيسي.

– صعوبة الكشف والتعقب

تُعتبرجرائم الهندسة الاجتماعية من الجرائم النظيفة التي لا يوجد لها أدلة، أو أجهزة، فهي تعتمد كليا على البشرولذلك نجد أن من الصعب جداً كشفها.

المحور الثاني- الأساليب التي يتم استخدامها في الهندسة الاجتماعية

يُفكر المُهاجمون وبشكل مُستمر بأساليب جديدة لخداع الضحايا ومن أشهر الأساليب المُتبعة في مثل هذا النوع من الاختراق ما يلي:

– الهاتف: أكثر هجمات الهندسة الاجتماعية تقع عن طريق الهاتف، حيث يتصل المهاجم مُدعياً أنه شخص ذو منصب وله صلاحيات، ويقوم تدريجيا بسحب المعلومات من الضحية.

– البحث في المُهملات: حيث توجد الكثير من المعلومات الهامة التي يمكن الحصول عليها من سلة مهملات الشخص أو الضحية.

– الهندسة الاجتماعية: حيث يُمكن أن تكون في أي مكان على شبكة الإنترنت، ويُعرف هذا النوع من هجوم الهندسة الاجتماعية على أنها إعادة نظام الرد الآلي (الرد الصوتي التفاعلي) من خلال الرقم المجاني وخداع الناس بالاتصال برقم الهاتف وإدخال التفاصيل الخاصة بهم. . Tiwari,2018))

– استغلال الشائعات: أصبحت شبكات التواصل الاجتماعي ومنها فيسبوك مصدراً من مصادر انتشار الشائعات وبشكل سريع جدا، بالتالي باتت المُساهمَ الأكبر في نشر الشائعات بشكل أو بآخر، وهي مصدر تسهيل عمل من ينوي استغلال الشائعات لتغليف روابطهم الخبيثة بها. حيث باتت الشائعات تؤثر وبشكل كبير على العالم الحقيقي، فقد تؤدي بأصحاب القرار لاتخاذ قرارات ربما تكون هامة ومصيرية مبنية على معلومات خاطئة، ما يؤدي لانكشاف مزيد من المعلومات التي يُمكن استغلالها لمزيد من هجمات الهندسة الاجتماعية أو غيرها من الهجمات الخبيثة . ( عسكر والعكوز ،2013)

– استغلال عواطف الضحية وطباعه الشخصية: يقصد باستغلال العواطف الشخصية استخدام نصوص أو صور تُخاطب عاطفة الضحية وتؤدي إلى سقوطه في فخ فتح وتشغيل الملف الخبيث أو فتح رابط خبيث، ويمكن أن تكون العواطف عواطف سلبية كالحقد الانتقام والحزن والكره والنقمة أو عواطف إيجابية كالحب والحنين والإعجاب وغيرها. ويمكن أيضا للمهاجم استغلال فضول المُستهدف أو غروره أو بحثه عن علاقة عاطفية ما.

– استغلال المواضيع الساخنة: بشكل مشابه لاستغلال الشائعات، يستغل المُهاجمون المواضيع الساخنة لتمرير عمليات احتيالهم بعكس الشائعات.

تنتشر المواضيع الساخنة على وسائل الإعلام ذات المصداقية العالية على شكل أخبار عاجلة عادة بسرعة، وعلى وسائل التواصل الاجتماعي بشكل أسرع، وكل هذا يجعلها طُعما مناسبا لإيهام الضحية بأن الرابط المرفق مع الرسالة مثلا هو أيضا “وديع”، وأن صاحب الرابط المرفق “صادق” في ادعائه حول محتوى الرابط كما الرسالة صادقة في نقل الأخبار الساخنة.

– استغلال موضوع الأمن الرقمي وضعف الخبرة التقنية للضحية: في هذا النوع من الهندسة الاجتماعية يدعي المُهاجم أن رابطا ما أو ملفا ما سيُسهم في حماية جهاز الضحية، في حين أنه في حقيقة الأمر الملف أو الرابط خبيث، وسيُسهم في تدمير الجهاز أو الحصول على معلومات مُعينة.

– انتحال الشخصي: يُمكن للمهاجم أن ينشئ مثلا حسابا على فيسبوك، أو بريد إلكتروني، أو حساب سكايب، باسم مُستعار أو باسم مُطابق لاسم صديق لك أو لاسم شخص تعرفه بنية انتحال الشخصية، وهو مثال آخر على الهندسة الاجتماعية. بهدف الحصول على كلمة سر لحساب شخص ما في فيسبوك واستغلاله لانتحال شخصيته، ومحاولة الوصول إلى معلومات أكثر. Tiwari,2018))

– استغلال السُمعة الجيدة لتطبيقات مُعينة: وهنا يدعي المهاجم أن رابطا أو ملفا هو نفسه النسخة المُحدثة مثلا من تطبيق معين، لكنه في الحقيقة يتضمن ملفا خبيثا، وهناك أيضا حالات أخرى يقوم فيها الرابط بتحميل الملف الخبيث وتنصيبه ثم تحميل التطبيق الحميد الحقيقي وتنصيبه بحيث يعتقد الضحية أنه قام بتنصيب التطبيق الحميد.

– التصيد الاحتيالي: وهو النوع الأكثر شيوعاً من هجوم الهندسة الاجتماعية ، حيث يقوم المهاجم بإعادة إنشاء بوابة موقع على شبكة الإنترنت أو يحصل على دعم من شركة مشهورة ويرسل الرابط للضحايا عبر رسائل البريد الإلكتروني أو المنابر الإعلامية والاجتماعية. Tiwari,2018))

المحور الثالث : الحماية من الهندسة الاجتماعية

أولاً : كيف نحمي أنفسنا من الهندسة الاجتماعية ؟

لحماية أنفسنا من الهندسية الاجتماعية، علينا اتباع ما يلي:

- : عدم مُشاركة أي معلومات أو أي بيانات شخصية مع أي جهة كانت، فعلى الرغم من سهولة القيام بهذا الأمر إلا أن الكثير من المستخدمين يغفلون عن هذه النصيحة.

- التحقق دائماً من الأشخاص الذين تتحدث إليهم، سواءً عبر الهاتف أو عبر البريد الإلكتروني أو خدمات التواصل الفوري وغيرها، فمثلاً لو كان المُتصل من شركة رسمية فلا تجد حرجاً أن تطلب منه معلوماته الكاملة وأن يقوم بالاتصال من رقم هاتف رسمي يُمكن التحقق منه. ( الجودي ، 2018)

- عدم فتح مُرفقات البريد الإلكتروني من أشخاص غير معروفين، نظرا لكون هذه الطريقة مستعملة على نطاق واسع لنشر البرمجيات الخبيثة، أو الحصول على المعلومات الشخصية، وذلك من خلال انتحال هوية شركات كبرى وإرفاق بعض الملفات في البريد. Tiwari,2018))

- العمل على تأمين الهاتف الذكي أو الحاسب المحمول، وفلترة البريد المُزعج من خلال الاعتماد على أدوات خاصة، وكذا برامج قوية لمُكافحة الفيروسات ورسائل وصفحات التصيد. Tiwari,2018))

ثانياً : التدابير الوقائية ضد الهندسية الاجتماعية

من الملاحظ أن مُعدل نجاح الجرائم الحاسوبية يرتفع بشكل مُطرد، وهو أمر راجع إلى زيادة مُستوى الهندسة الاجتماعية، والعروض التي يتم تقديمها من طرف جهات خبيثة. لهذا على الشركات أن تظل مُدركة للتهديد الذي يتربص بها، بحيث تكون قادرة على الاستجابة للهجمات، عبر توفير الضمانات التقنية وغير التقنية التي يُمكن تنفيذها لخفض المخاطر المُرتبطة بالهندسة الاجتماعية إلى مسُتوى مقبول، وهنا تلجأُ بعض شركات (كَحَلٍّ) إلى إضافة طبقات مُتعددة لمُخططاتها الأمنية حتى إذا فشلت الآلية في الطبقة الخارجية، هناك إليه واحدة في الطبقة الداخلية يمكن أن يُساعد في منع تهديد قد يتحول إلى كارثة (التخفيف من حدة المخاطر)، وهذا المفهوم المعروف بالدفاع متُعدد الطبقات أو الدفاع في العمق.

وهذا هيكل يتضمن مزيجاً من التدابير الاحترازية: ( Conteh &. Schmick,2016)

– السياسة الأمنية: وهي سياسة مكتوبة بشكل جيد، وينبغي أن تشمل النهج التقني وغير التقني. وينبغي إدماج كل منظمة الأمن في أهدافها التشغيلية.

– التعليم والتدريب: يتعين على الموظفين حضور التداريب المطلوب، كما يتعين على المنظمات برمجة دورات تدريبية تنشيطية من حين لآخر.

– توجيه شبكة الاتصال: يجب أن تكون لدى المُنظمة خطة لحماية شبكة الاتصال بمواقع whitelisting وتعطيل التطبيقات غير المُستخدمة والمنافذ، وعلى مُستخدمي الشبكة الحفاظ على كلمات السر المُعقدة والتي يجب أن تتغير كل 60 يوماً.

– عمليات مُراجعة الحسابات: المُنظمات التي لها نشاط عليها التحقق من التقيد بسياسة الأمن، والتي تشمل العناصر الهامة المُتعلقة بأمن الأشخاص والمُنظمة.

المحور الرابع :الاستنتاجات والتوصيات

أولا : الاستنتاجات

بعد أن استعرض الباحث عددا من المحاور التي تتعلق بالهندسة الاجتماعية واختراق عقول البشر، قد توصل إلى الاستنتاجات التالية:

- الهندسة الاجتماعية هي فن الوصول إلى المباني أو الأنظمة، أو البيانات عن طريق استغلال علم النفس البشري، من خلال الإيهام بأمور عدة، أو الإشاعة أو الاستدراج، أو استخدام أساليب الإغراء.

- المُهندس الاجتماعي قادر على الاستفادة من الناس للحصول على المعلومات باستخدام التكنولوجيا أو بدونها.

- وصل عصر المعلومات إلى مرحلة النُضج، مرفوق الزيادة في استخدام شبكة الإنترنت.

- الإنسانية تتطور سريعاً، كما تغذي نمو المعارف العامة الموجودة إلى حد كبير.

- أصبح العالم الرقمي، بُنية تحتية مُلائمة لمجموعة كبيرة من الجرائم الجنائية الإلكترونية.

- الناس هم محور سلسلة العدوى في غالبية وأكبر هجمات قراصنة الكمبيوتر.

- تسعى الهندسة الاجتماعية لاستخدام الإشاعات كأهم مدخل لها من أجل اقتناص ضحاياها.

ثانيا : التوصيات

بعد أن استعرض الباحث الاستنتاجات المُتعلقة بالدراسة فإنه يوصي بما يلي:

- السعي لتعديل القوانيين المُتعلقة بالجرائم الإلكترونية والقرصنة، بحيث يتناسب القانون والفعل المُقترف، وحجم الأضرار الناتجة عن ذلك الفعل وأثرها على الضحية

- تكثيف المُبادرات والحملات التي تركز على كيفية استخدام التكنولوجيا بكافة أنواعها، حتى لا يقع أي فرد أو مؤسسة في شراك المُتربصين سواء القراصنة (الهاكرز) أو الأشخاص الذين يسعون إلى الحصول على المعلومات بأي ثمن وأي وسيلة.

- التحذير وبشكل مُستمر وبكافة الوسائل من خطر الإشاعة وتداولها، كونها تُشكل صيداً سهلا لبعض الذين يبحثون عن استثمارها في تحقيق مصالحهم.

- التركيز على عملية التنشئة الاجتماعية المُتعلقة بتربية وتهذيب الجيل الرقمي، من حيث ثنيهم عن الإدمان على استخدام الأدوات التكنولوجية والرقمية، وقضاء وقت طويل في استخدامها.

- التركيز على أهمية الانغماس بشكل مُفرط في استخدام التكنولوجيا، وتحويل الاتجاهات الفكرية إلى استغلال الوقت في أنشطة ذات انعكاس مُفيد على طلاب المدارس والجامعات.

- تنظيم ورش عمل في المدارس لأولياء الأمور والطلاب، وعرض الأساليب المُختلفة التي يتبعها المُهندسون الاجتماعيون سواء من خلال أجهزة الكمبيوتر أو بشكل شخصي، ويجب التركيز على الأمور التي لا يجب الإفصاح عنها للمهندسين الاجتماعيين، ونوع الضرر الذي يقع على سمعة عائلاتهم ووضعهم المالي.

المراجع والمصادر:

البحوث والدرسات:

الجودي ، لمياء خالد ، (2018) ،ماهي الهندسة الاجتماعية وكيف تتجنب مخاطرها ؟، مبادرة العطاء الرقمي .

خنين ، منال خالد ، (2013) ، احذروا من هاكرز الهندسة الاجتماعية ، مركز التميز لامن المعلومات الرياض ، المملكة العربية السعودية .

عسكر، محمد ،والعكوز ، عبد العزيز، (2013)، الهندسة الاجتماعية فن اختراق عقول البشر،المركز العربي لابحاث الفضاء الالكتروني .

الصحف والدوريات:

عبدالحكيم ، اكمل ، (2013) ، الهندسة الاجتماعية لاغراض صحية ، صحيفة الاتحاد الاماراتية ، 13 –03 -2013 .

المواقع الإلكترونية:

الاختلاف بين التعريف الأصلي للهندسة .

احذروا من هاكر الهندسة الاجتماعية .

http://www.lahaonline.com/articles/view/43954.htm

What Is Phishing

المراجع الأجنبية:

Hulme George V.& Goodchild Joan, (2017) ,What is social engineering? How criminals exploit human behaviour

Conteh,Nabie & Schmick, (2016) Paul J. Cyber security risks vulnerabilities and countermeasures to prevent social engineering attacks, International Journal of Advanced Computer Research, Vol 6(23) USA.

MITNICK, KEVIN D, & Simon, William L, (2015), THE ART OF DECEPTION Controlling the Human Element of Security, Foreword by Steve Wozniak.

Tiwari, Aditya, (2018), What Is Social Engineering? What Are DifferKontio , Mika, ( 2016 ) , SOCIAL ENGINEERING , TURKU UNIVERSITY OF APPLIED SCIENCES

تعليم جديد أخبار و أفكار تقنيات التعليم

تعليم جديد أخبار و أفكار تقنيات التعليم

مقال جميل جدا لكن لماذا تم أخذ الهندسة الاجتماعية من الجانب السلبي فقط ؟!

دراسة ممتعة شكرا لكم